Quel est exactement '[email protected]' Ransomware?

Dharma famille cryptomalware devient plus grand jour par jour, récemment '[email protected]' Ransomware a été ajouté dans la famille. Contrairement à ransomware commun, il est destiné aux infrastructures de serveurs et les réseaux d'entreprise (petites entreprises). En outre, le rapport de recherche sur la sécurité révèle que ce ransomware est livré aux ordinateurs ciblés à l'aide de RDP (Desktop Protocol) Les connexions à distance ou de diverses attaques de phishing. Dans de telles attaques aux administrateurs de serveur peuvent recevoir des e-mails inattendus contenant des informations critiques sur les failles de sécurité ou erreur de serveur, quand ils cliquez deux fois sur les fichiers joints pour voir les informations détaillées, '[email protected]' Ransomware reprend sur les systèmes connectés aux mêmes réseaux.

Les mêmes tactiques ont été également utilisés par Dharma autres variantes comme [email protected] et KimcilWare Ransomware. Ces programmes ransomware ont été particulièrement utilisés pour prendre en charge sur les serveurs qui ne disposent pas de solution de sauvegarde quotidienne. Tout comme les autres variantes du dharma, '[email protected]' Ransomware communiquer également avec les serveurs de commande et de contrôle à travers le réseau TOR sécurisé, bien que personne ne peut suivre ses activités et de l'empreinte ainsi. Plus intéressant, cette ransomware générer une clé de chiffrement unique juste avant de procéder processus de chiffrement de fichiers sur les ordinateurs affectés. Il peut chiffrer les types de fichiers enregistrés sur le disque local ou un lecteur réseau monté suivant:

.lnk, .log, .mk, .msp, .pl, .pm, .png, .pod, .ppt, .pptx, .py, .pyc, .rar, .rdf, .rtf, .sam, .scf , .sfx, sig, .sqlite, .sst, .tcc, .tmp, .txt, .wav, .wb2, .wma, .wmdb, .wpd, .wpg, .wpl, .xa, .xbn,. xls, xlsx, .xml, .xss, .zip, acrodata, .au3, .bak, .bat, .bin, .bmp, .chm, .dat, .db, .def, .dic, .dll. doc, docx, .dot, .dotm, .dotx, .dtd, .e2x, .exe, .flt, .gif, .h, .hxl, .hxn, .hxw, Ico, .idl, .ini, .ION, .jpg, HPP, .htm, .html, .htt, .hxh, .js, .json, .jsx, .lck, .lib, .lic.

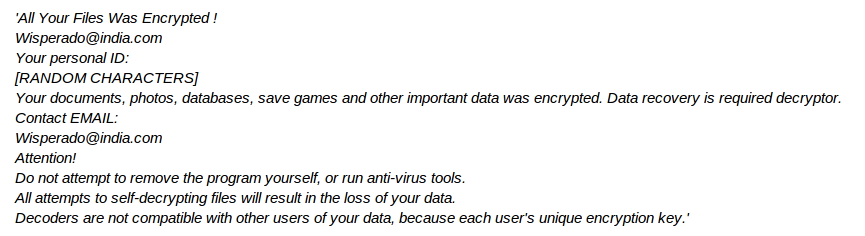

'' [email protected] Ransomware suivante affiche un message de rançon:

Bien, vous pouvez trouver cette note de rançon sur votre bureau, ainsi que l'intérieur de chaque dossier ayant des fichiers chiffrés. En fait, les copies ransomware 'COMMENT DECRYPTER files.txt' sur divers endroits. Selon note de rançon, il vous sera demandé de payer au large de 3 Bitcoins (Égale à 3600 USD). Malheureusement, le ransomware est nouveau et il n'y a pas d'outil de décryptage disponibles. Cependant, ne vous inquiétez pas la cause en utilisant des moyens alternatifs que vous pouvez récupérer certains de vos fichiers importants sans aucun problème.

D'abord, vous pouvez utiliser la restauration du système, si vous avez créé un système de point de restauration lorsque votre ordinateur n'a pas été affecté par '[email protected]' Ransomware. Deuxièmement, vous pouvez utiliser un logiciel de récupération de données libre comme Ombre Explorer pour récupérer vos fichiers ayant '[[email protected]] .viper1. "Suffixe. Enfin, pour éviter de telles attaques, vous devez garder votre Antimalware up-to-date et sous licence toujours. Aussi, ne pas oublier d'effectuer un balayage complet du système régulièrement. Maintenant, vous devez suivre '[email protected]' Ransomware guide de déplacement, étant donné ci-dessous:

Cliquez ici pour télécharger gratuitement ‘[email protected]’ Ransomware Scanner

Gratuit scanner votre PC Windows pour détecter ‘[email protected]’ Ransomware

A: Comment faire pour supprimer ‘[email protected]’ Ransomware à partir de votre PC

Etape 1 Comment Redémarrez Windows en mode sans échec avec réseau.

-

Cliquez sur le bouton Redémarrer pour redémarrer votre ordinateur

-

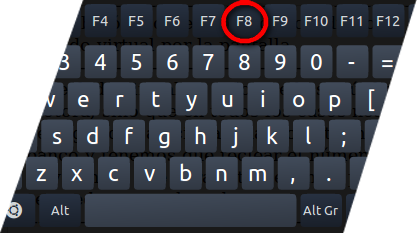

Appuyez et maintenez enfoncée la touche F8 pendant le processus de redémarrage.

-

Dans le menu de démarrage, sélectionnez Mode sans échec avec mise en réseau à l’aide des touches fléchées.

Étape 2 Comment tuer ‘[email protected]’ Ransomware Le processus connexe de Gestionnaire des tâches

-

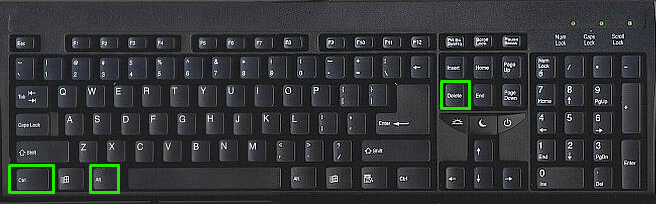

Appuyez sur Ctrl + Alt + Del ensemble sur votre clavier

-

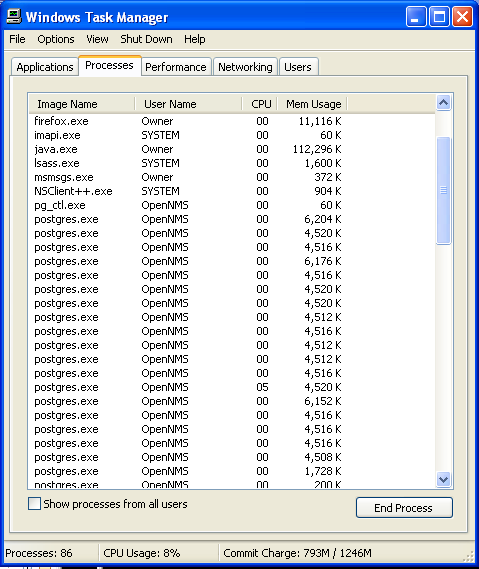

Il Ouvrez le Gestionnaire de tâches sous Windows

-

Aller dans le processus onglet, trouver le ‘[email protected]’ Ransomware Le processus lié.

-

Maintenant, cliquez sur le bouton Terminer le processus pour fermer cette tâche.

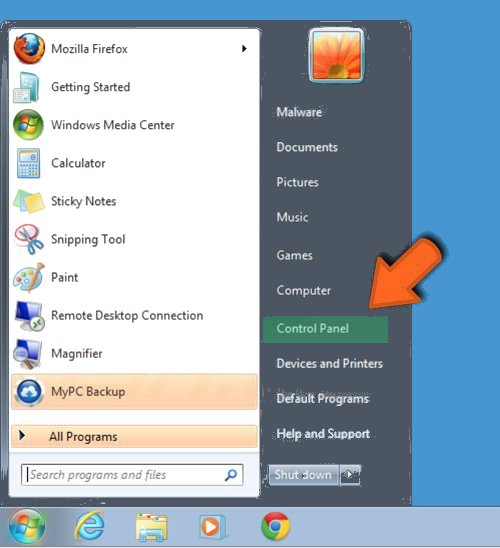

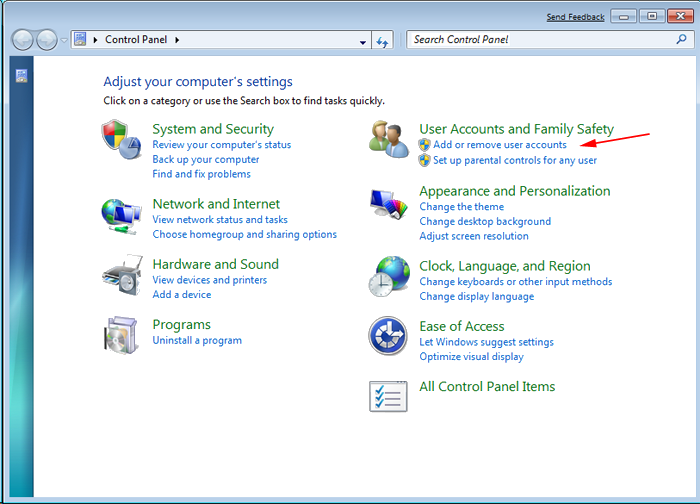

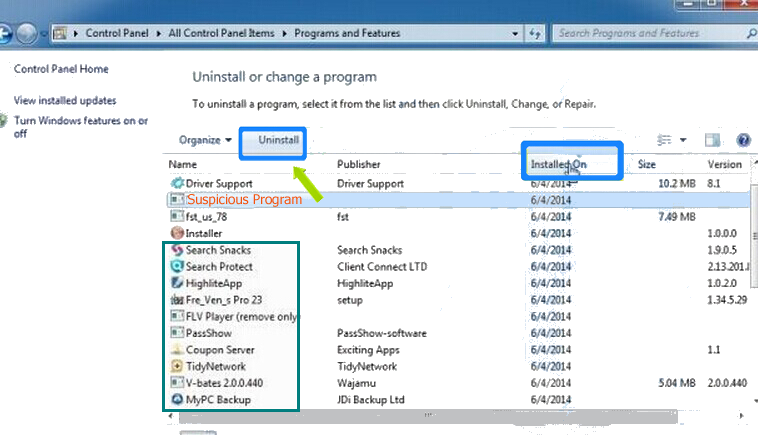

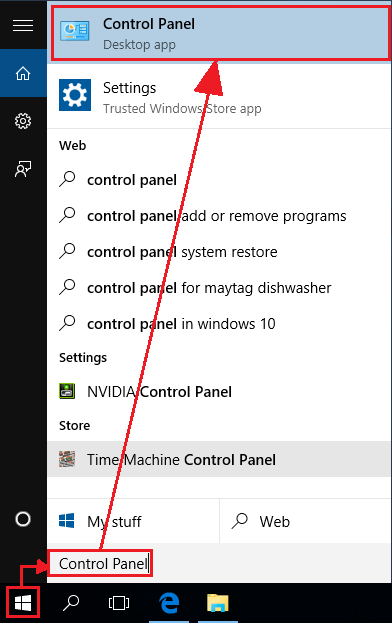

Étape 3 Désinstaller ‘[email protected]’ Ransomware Dans le Panneau de configuration de Windows

-

Visitez le menu Démarrer pour ouvrir le Panneau de configuration.

-

Sélectionnez Désinstaller une option de programme de la catégorie de programme.

-

Choisissez et supprimer tous les ‘[email protected]’ Ransomware articles connexes de la liste.

B: Comment restaurer ‘[email protected]’ Ransomware Fichiers Encrypted

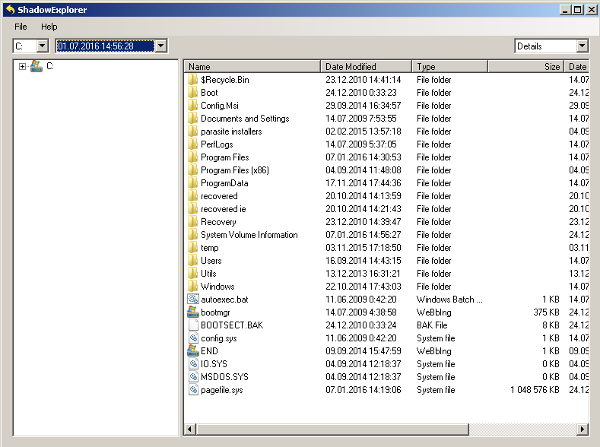

Méthode: 1 En utilisant ShadowExplorer

Après avoir retiré ‘[email protected]’ Ransomware à partir du PC, il est important que les utilisateurs de restaurer des fichiers cryptés. Depuis, ransomware crypte presque tous les fichiers stockés à l’exception des copies d’ombre, il faut tenter de restaurer des fichiers et des dossiers originaux à l’aide de clichés instantanés. Ceci est où ShadowExplorer peut se révéler utile.

Télécharger ShadowExplorer maintenant

-

Une fois téléchargé, installez ShadowExplorer dans votre PC

-

Double-cliquez pour l’ouvrir et maintenant sélectionner C: drive à partir du panneau gauche

-

Dans la date de dépôt, les utilisateurs sont invités à choisir un encadrement du temps de atleast il y a un mois

-

Sélectionner et naviguez jusqu’au dossier contenant des données cryptées

-

Clic droit sur les données chiffrées et les fichiers

-

Choisissez l’option Exporter et sélectionnez une destination spécifique pour restaurer les fichiers d’origine

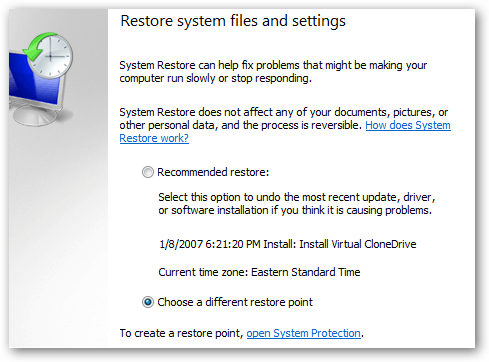

Méthode: 2 Restaurer Windows PC aux paramètres par défaut d’usine

En suivant les étapes mentionnées ci-dessus vous aidera à éliminer les ‘[email protected]’ Ransomware à partir du PC. Toutefois, si l’infection persiste encore, les utilisateurs sont invités à restaurer leur PC sous Windows à ses paramètres par défaut d’usine.

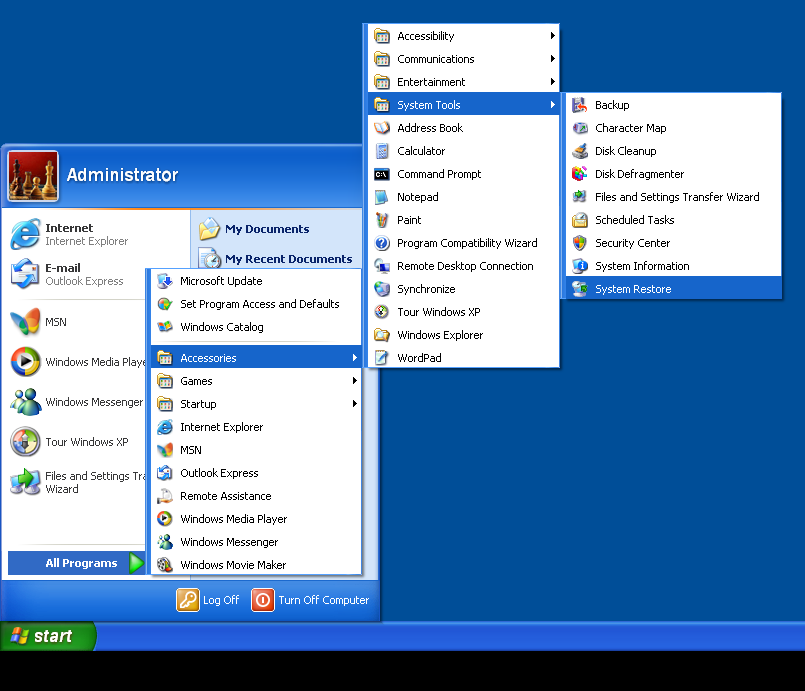

Restauration du système dans Windows XP

-

Ouvrez une session Windows en tant qu’administrateur.

-

Cliquez sur Démarrer> Tous les programmes> Accessoires.

-

Trouver Outils système et cliquez sur la restauration du système

-

Sélectionnez Restaurer mon ordinateur à une heure antérieure, puis cliquez sur Suivant.

-

Choisissez un point de restauration lorsque le système n’a pas été infecté et cliquez sur Suivant.

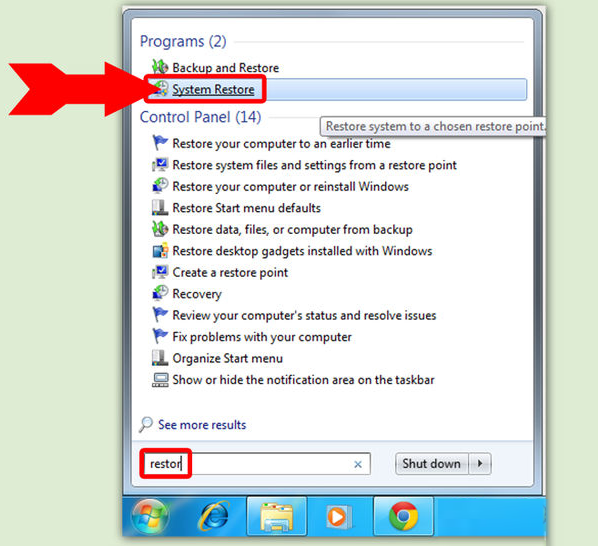

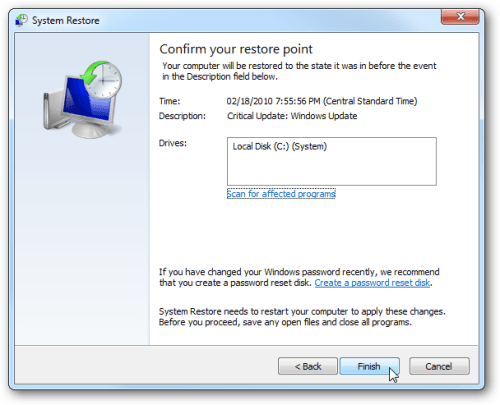

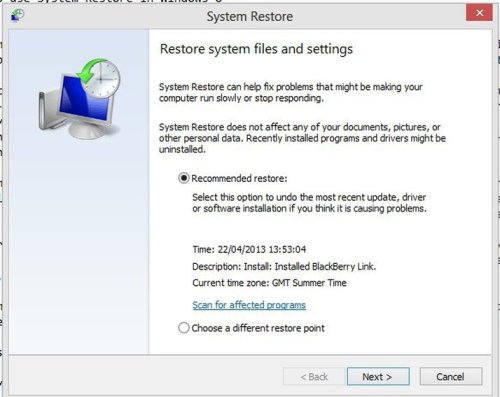

Restauration du système Windows 7 / Vista

-

Aller au menu Démarrer et de trouver la restauration dans la zone de recherche.

-

Maintenant, sélectionnez le système option dans les résultats de recherche Restaurer

-

De la fenêtre Restauration du système, cliquez sur le bouton Suivant.

-

Maintenant, sélectionnez un points de restauration lorsque votre PC n’a pas été infecté.

-

Cliquez sur Suivant et suivez les instructions.

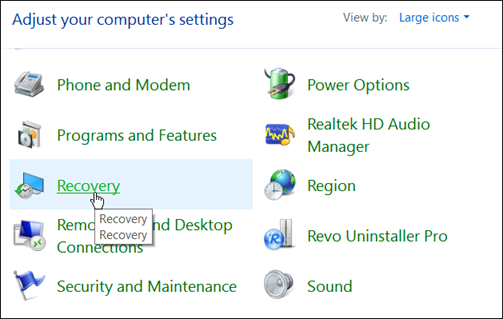

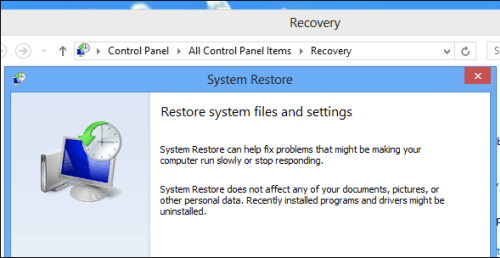

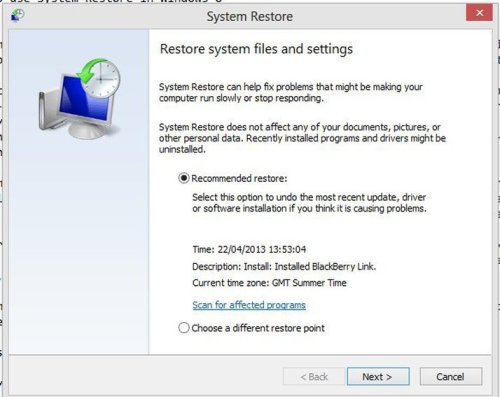

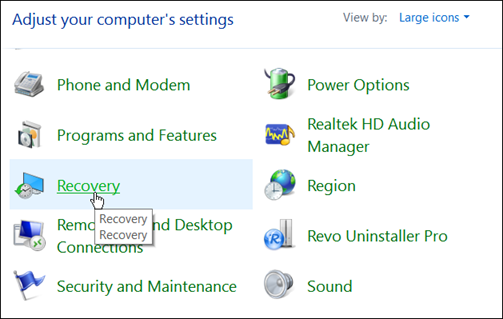

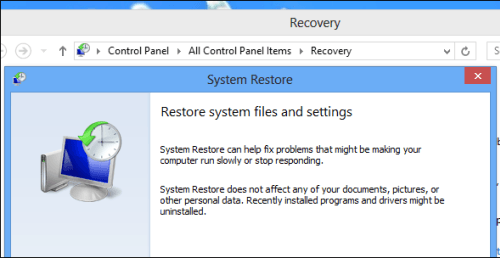

Restauration du système Windows 8

-

Aller à la boîte de recherche et tapez Panneau de configuration

-

Sélectionnez Panneau de configuration et de l’option de récupération ouverte.

-

Maintenant Sélectionnez ouvrir Système option Restaurer

-

Découvrez tout point récente restauration lorsque votre PC n’a pas été infecté.

-

Cliquez sur Suivant et suivez les directives

Restauration du système de Windows 10

-

Clic droit sur le menu Démarrer et sélectionnez Panneau de configuration.

-

Ouvrez le Panneau de configuration et savoir l’option de récupération.

-

Sélectionnez Recovery> Open System Restore> Suivant.

-

Choisissez un point avant l’infection Suivant> Terminer la restauration.

Méthode: 3 Utilisation du logiciel de récupération de données

Restaurez vos fichiers cryptés par ‘[email protected]’ Ransomware avec l’aide du logiciel de récupération de données

Nous comprenons l’importance est donnée pour vous. Incase les données cryptées ne peuvent être restaurés en utilisant les méthodes ci-dessus, les utilisateurs sont invités à restaurer et à récupérer les données d’origine en utilisant un logiciel de récupération de données.