| Attention, de nombreux analyseurs antivirus ont détecté [email protected] Virus comme une menace pour votre ordinateur | ||

| [email protected] Virus est marqué par ces antivirus | ||

| Logiciel antivirus | Version | Détection |

| TheHacker | 2018.2.4634 | Général |

| McAfee | 6.1.452232 | [email protected] Virus.AC |

| ALYac | 1.141321 | Variante de Win32/[email protected] Virus.C |

| securolytics | 8.3.532 | PrivacyKit, Yazzle Cowabanga, Active Key Logger |

| Suggestion: Désinstallez [email protected] Virus Complètement – Téléchargement gratuit | ||

[email protected] Virus peut avoir entré votre PC via ces logiciels. Si vous ne les avez pas installés, éliminez-les ImTOO DVD to Apple TV Converter , PegIt 1.2.4 , Frame King 1.0 , ookkeeaapp PRO 1.3 , Attache 1.1 , Thumper 1.4.3 , Dreisatz 1.0 , Lively Logic 1.2.6 , DeliciousSQLExport 2.1.0.15 , iTerm Here 1.0 , Jewel Quest Heritage 2.0 , Widget Television VF3 , DeskJet 900 Series Driver 2.0a , Done 1.0.1 , Aquaruler 4.2.4 , UkuleleChordsLite 1.3 , Equilibrio 1.0 , Make Notes 2.0 , ImTOO HD Video Converter 6 | |

Rapport détaillé sur [email protected] Virus

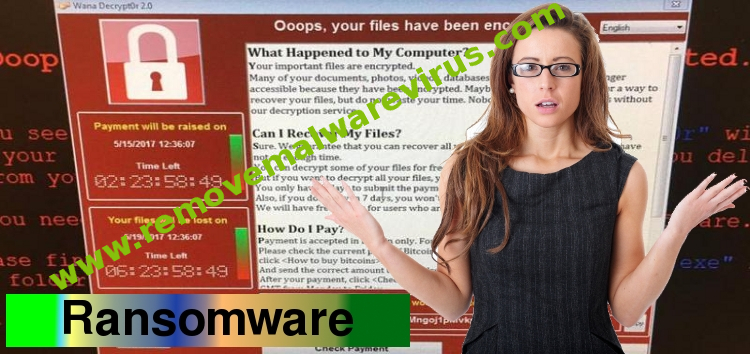

[email protected] Virus est un logiciel malveillant de cryptage de fichiers basé sur un logiciel open source Ransomware. Il est capable de chiffrer différents formats de fichiers, ce qui peut rendre ces fichiers inutilisables, à moins qu’ils ne soient déchiffrés à l’aide d’une clé de déchiffrement privée. Il a été constaté que le ransomware utilise une clé de chiffrement robuste et stocke immédiatement la clé de déchiffrement sur les serveurs distants. [email protected] Virus a été identifié pour tromper les utilisateurs au moyen de spams et de paquets de logiciels pour se propager. Les spams sont spécialement conçus pour attirer l’attention du destinataire car ils contiennent des informations telles que des informations sur le produit, une facture, un bon de commande, une mise à jour bancaire, etc. avec des noms de sociétés réputées. Le contenu donne une impression de légitimité et demande aux utilisateurs de cliquer sur les liens fournis dans le texte pour obtenir plus d’informations. Ces liens sont utilisés pour injecter des scripts permettant à la charge utile de se télécharger et de démarrer le processus de chiffrement. [email protected] Virus peut également utiliser des ensembles de logiciels pour se cacher en tant que fichiers d’archives légitimes au format .rar ou .zip. Les fichiers sont ensuite exécutés lors du processus d’installation avec d’autres applications. Le ransomware a été conçu pour analyser le système et identifier les fichiers importants à chiffrer. Il peut également apporter des modifications au registre du système d’exploitation qui lui permet de se lancer au redémarrage du système. Il a été identifié pour apporter des modifications aux clés de registre Run et RunOnce. Le ransomware laisse tomber sa charge utile dans divers sous-répertoires du système et peut donc être difficile à détecter manuellement.

[email protected] Virus commence rapidement son processus de chiffrement après avoir identifié les fichiers importants dans le système. Il a été constaté qu’il utilise l’algorithme de chiffrement AES-128 et RSA-2048 pour chiffrer les fichiers et envoie immédiatement la clé de déchiffrement aux serveurs distants. Les fichiers chiffrés peuvent être identifiés par de longues chaînes contenant des lettres et des caractères aléatoires et se terminant par une extension. Il dépose un message de rançon dans un fichier qui affiche le contenu concernant l’attaque. [email protected] Virus informe les utilisateurs que leurs fichiers ne peuvent être récupérés qu’en utilisant un logiciel spécial et une clé de déchiffrement unique, que vous pouvez obtenir en les contactant pour négocier un accord concernant le montant de la rançon. Pour gagner la confiance des utilisateurs concernés, [email protected] Virus leur demande de joindre trois fichiers chiffrés qui seront déchiffrés. Si elle n’est pas contactée dans les sept jours, la clé de déchiffrement unique sera supprimée du serveur distant. Cependant, les utilisateurs ne doivent pas les contacter et peuvent au contraire suivre ces étapes pour supprimer le ransomware de leur PC.

Gratuit scanner votre PC Windows pour détecter [email protected] Virus

A: Comment faire pour supprimer [email protected] Virus à partir de votre PC

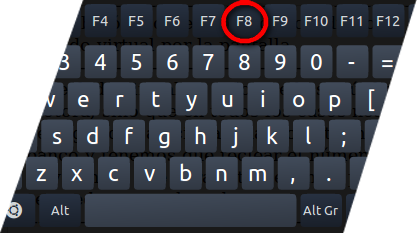

Etape 1 Comment Redémarrez Windows en mode sans échec avec réseau.

-

Cliquez sur le bouton Redémarrer pour redémarrer votre ordinateur

-

Appuyez et maintenez enfoncée la touche F8 pendant le processus de redémarrage.

-

Dans le menu de démarrage, sélectionnez Mode sans échec avec mise en réseau à l’aide des touches fléchées.

Étape 2 Comment tuer [email protected] Virus Le processus connexe de Gestionnaire des tâches

-

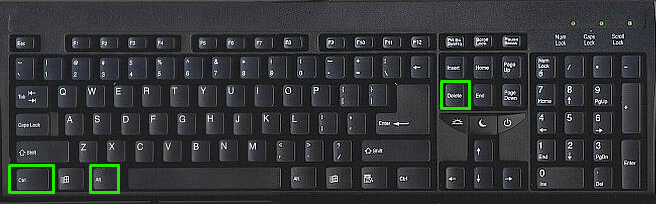

Appuyez sur Ctrl + Alt + Del ensemble sur votre clavier

-

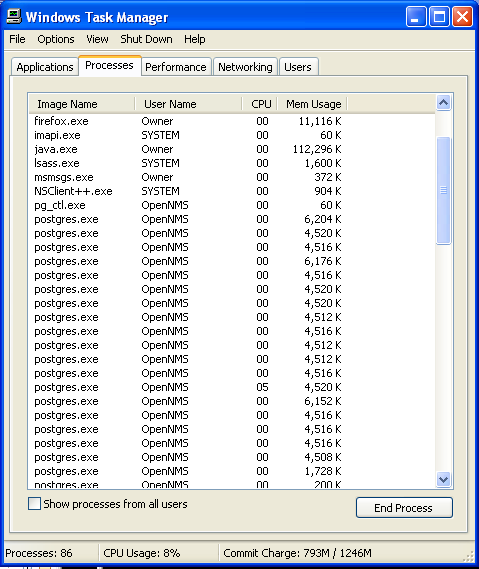

Il Ouvrez le Gestionnaire de tâches sous Windows

-

Aller dans le processus onglet, trouver le [email protected] Virus Le processus lié.

-

Maintenant, cliquez sur le bouton Terminer le processus pour fermer cette tâche.

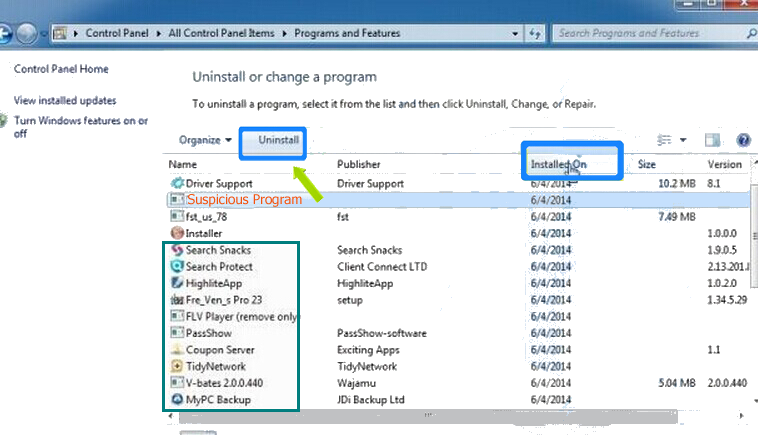

Étape 3 Désinstaller [email protected] Virus Dans le Panneau de configuration de Windows

-

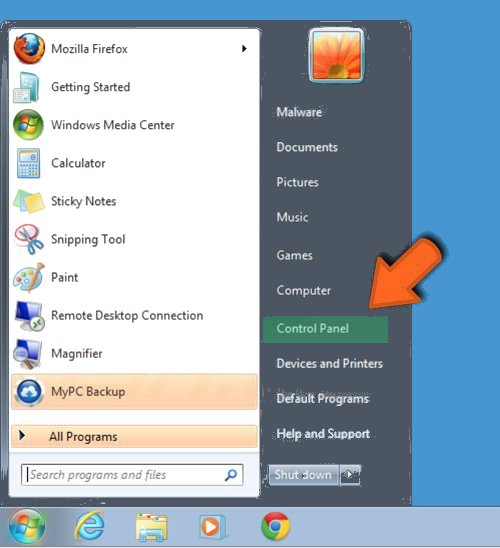

Visitez le menu Démarrer pour ouvrir le Panneau de configuration.

-

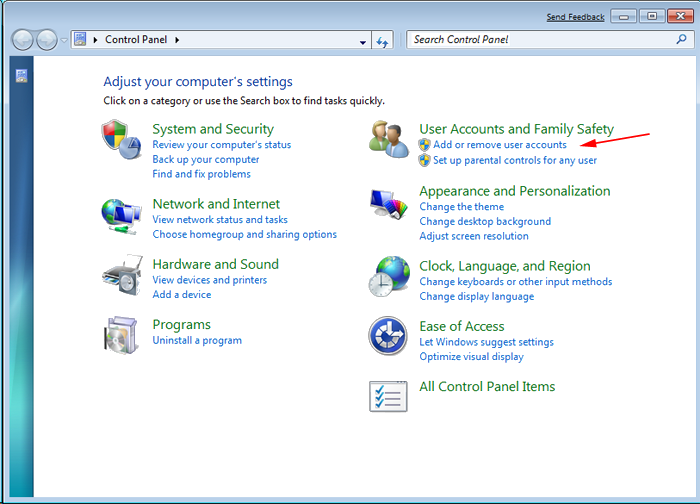

Sélectionnez Désinstaller une option de programme de la catégorie de programme.

-

Choisissez et supprimer tous les [email protected] Virus articles connexes de la liste.

B: Comment restaurer [email protected] Virus Fichiers Encrypted

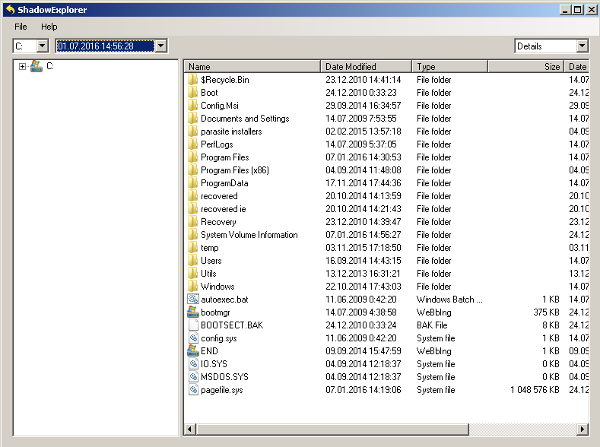

Méthode: 1 En utilisant ShadowExplorer

Après avoir retiré [email protected] Virus à partir du PC, il est important que les utilisateurs de restaurer des fichiers cryptés. Depuis, ransomware crypte presque tous les fichiers stockés à l’exception des copies d’ombre, il faut tenter de restaurer des fichiers et des dossiers originaux à l’aide de clichés instantanés. Ceci est où ShadowExplorer peut se révéler utile.

Télécharger ShadowExplorer maintenant

-

Une fois téléchargé, installez ShadowExplorer dans votre PC

-

Double-cliquez pour l’ouvrir et maintenant sélectionner C: drive à partir du panneau gauche

-

Dans la date de dépôt, les utilisateurs sont invités à choisir un encadrement du temps de atleast il y a un mois

-

Sélectionner et naviguez jusqu’au dossier contenant des données cryptées

-

Clic droit sur les données chiffrées et les fichiers

-

Choisissez l’option Exporter et sélectionnez une destination spécifique pour restaurer les fichiers d’origine

Méthode: 2 Restaurer Windows PC aux paramètres par défaut d’usine

En suivant les étapes mentionnées ci-dessus vous aidera à éliminer les [email protected] Virus à partir du PC. Toutefois, si l’infection persiste encore, les utilisateurs sont invités à restaurer leur PC sous Windows à ses paramètres par défaut d’usine.

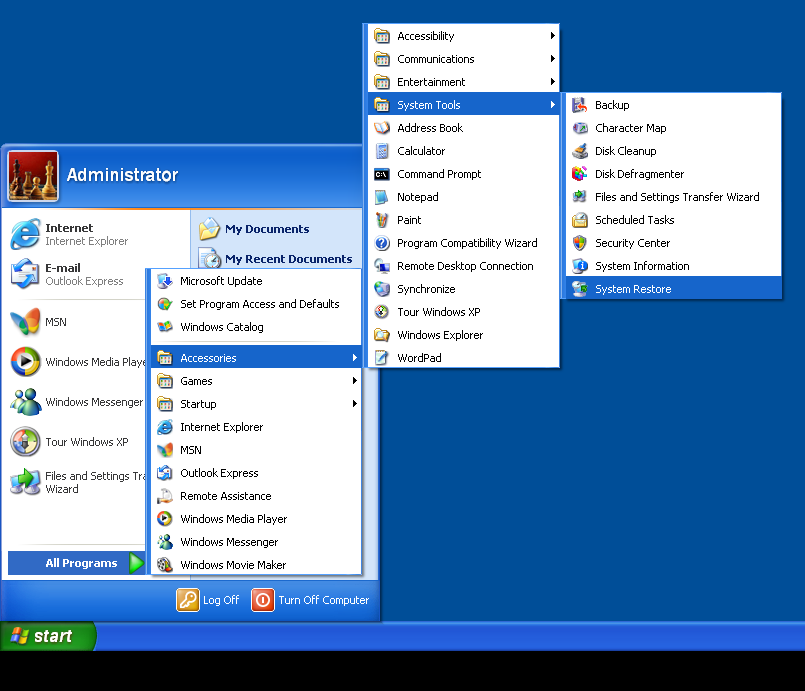

Restauration du système dans Windows XP

-

Ouvrez une session Windows en tant qu’administrateur.

-

Cliquez sur Démarrer> Tous les programmes> Accessoires.

-

Trouver Outils système et cliquez sur la restauration du système

-

Sélectionnez Restaurer mon ordinateur à une heure antérieure, puis cliquez sur Suivant.

-

Choisissez un point de restauration lorsque le système n’a pas été infecté et cliquez sur Suivant.

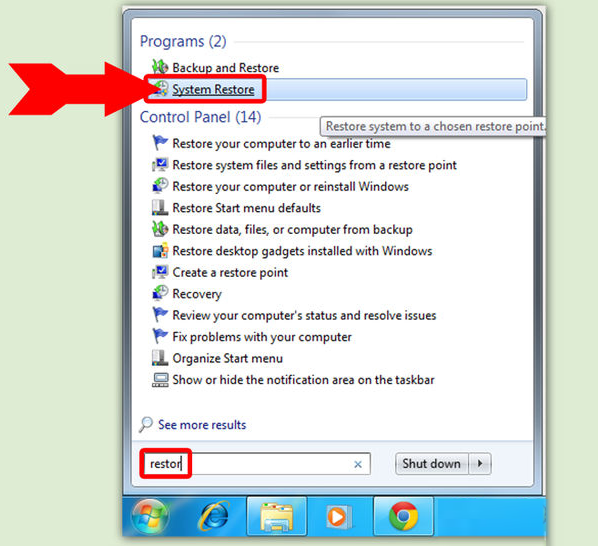

Restauration du système Windows 7 / Vista

-

Aller au menu Démarrer et de trouver la restauration dans la zone de recherche.

-

Maintenant, sélectionnez le système option dans les résultats de recherche Restaurer

-

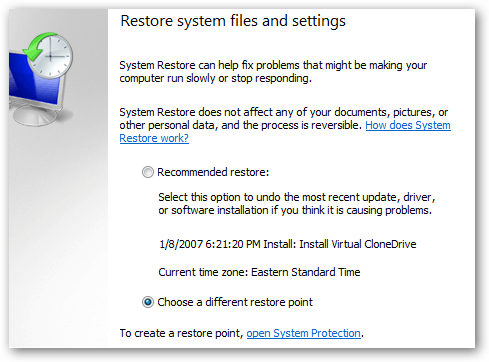

De la fenêtre Restauration du système, cliquez sur le bouton Suivant.

-

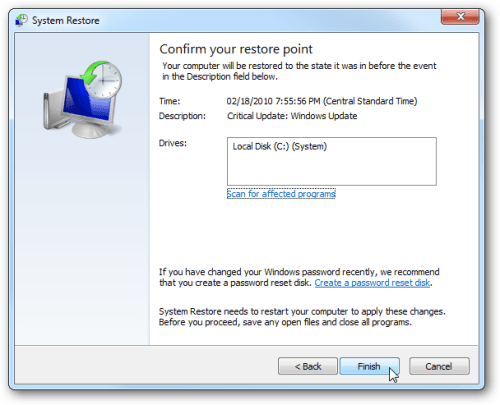

Maintenant, sélectionnez un points de restauration lorsque votre PC n’a pas été infecté.

-

Cliquez sur Suivant et suivez les instructions.

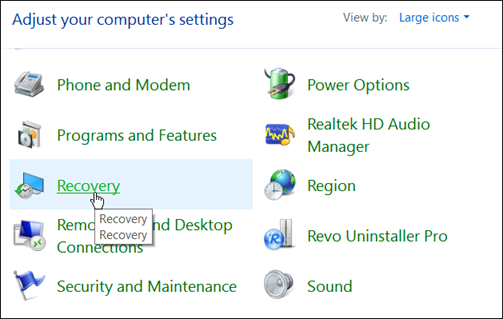

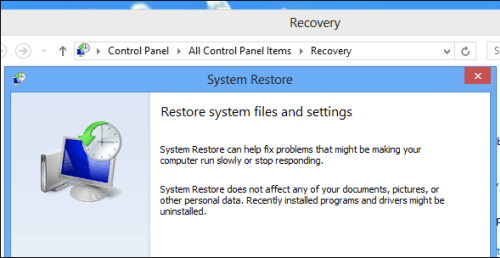

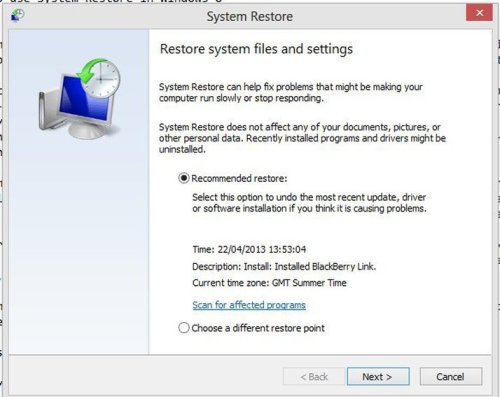

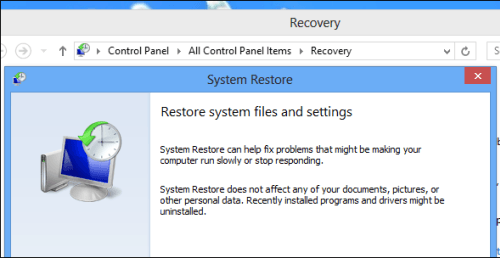

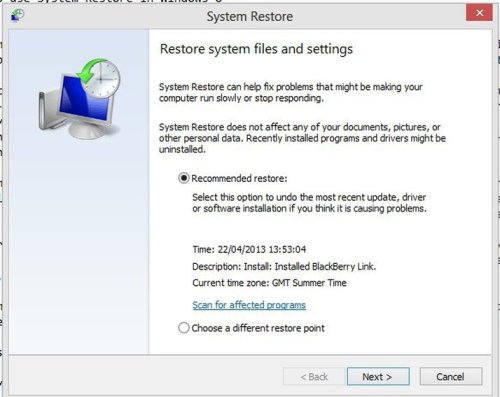

Restauration du système Windows 8

-

Aller à la boîte de recherche et tapez Panneau de configuration

-

Sélectionnez Panneau de configuration et de l’option de récupération ouverte.

-

Maintenant Sélectionnez ouvrir Système option Restaurer

-

Découvrez tout point récente restauration lorsque votre PC n’a pas été infecté.

-

Cliquez sur Suivant et suivez les directives

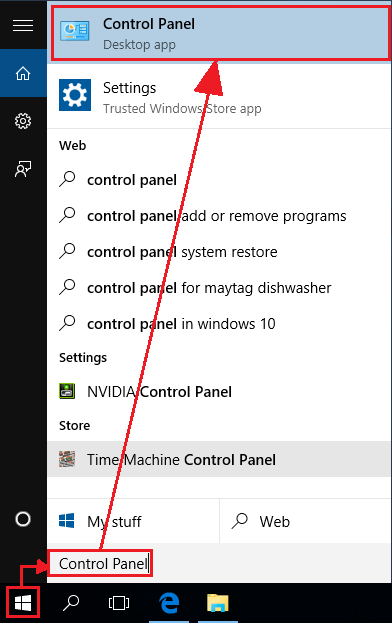

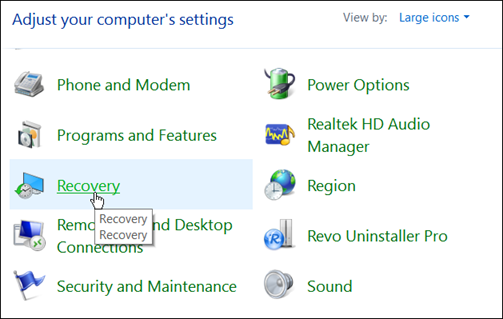

Restauration du système de Windows 10

-

Clic droit sur le menu Démarrer et sélectionnez Panneau de configuration.

-

Ouvrez le Panneau de configuration et savoir l’option de récupération.

-

Sélectionnez Recovery> Open System Restore> Suivant.

-

Choisissez un point avant l’infection Suivant> Terminer la restauration.

Méthode: 3 Utilisation du logiciel de récupération de données

Restaurez vos fichiers cryptés par [email protected] Virus avec l’aide du logiciel de récupération de données

Nous comprenons l’importance est donnée pour vous. Incase les données cryptées ne peuvent être restaurés en utilisant les méthodes ci-dessus, les utilisateurs sont invités à restaurer et à récupérer les données d’origine en utilisant un logiciel de récupération de données.